当前位置: k8凯发国际官网入口 > 网络安全 > 安全动态 >

吕勇强等:从处理器漏洞分析网络安全新风险-k8凯发国际官网入口

《国家网络空间安全战略》指出,“网络和信息系统已经成为关键基础设施乃至整个经济社会的神经中枢”。党的十八大以来,我国网信事业取得历史性成就、发生历史性变革,同时面临新风险、新挑战。2023年7月,习近平总书记对网络安全和信息化工作作出重要指示强调,要“深入贯彻党中央关于网络强国的重要思想”,切实肩负起“防风险保安全”等使命任务,“坚持筑牢国家网络安全屏障”。

2018年以来,“熔断”“幽灵”“骑士”等处理器漏洞被相继曝光,网络安全面临新风险。处理器是计算机信息系统的根基,也是网络空间安全的最后一道“关闸”,如果处理器硬件本身存在安全漏洞,则其上运行的软件、系统和整个网络空间的安全将无从谈起。

当前,我国进入自主处理器产业快速发展的关键时期,在突破处理器、芯片等“卡脖子”难题的关键节点上,须做好漏洞安全的防范工作,避免“安全失控”局面的发生。

图灵奖获得者约翰·轩尼诗(john hennessy)和大卫·帕特森(david patterson)在国际计算机体系结构大会isca2018的图灵奖演讲(turing lecture)中认为,“熔断”“幽灵”等处理器漏洞的发现是促成体系结构领域研究即将进入“新黄金时期”(on the cusp of another golden age)的关键动因之一,具有划时代意义。这些漏洞的发现让人们第一次意识到,功能严格验证的处理器硬件也隐藏着严重的安全缺陷,并且通过网络或软件方式,可以直接远程利用这些安全缺陷达到攻击系统的目的。很多网络安全研究领域的专业从业者、顶尖研究专家对此评价,“熔断”“幽灵”漏洞的发现是“天才级”的创新,这种处理器硬件漏洞的存在性、可利用性突破了传统认知。

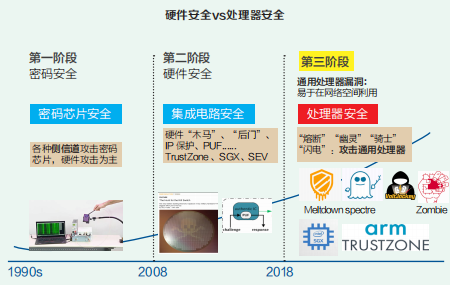

处理器漏洞相关的安全技术与研究属于硬件安全领域,但从硬件安全发展历程的角度看,当前应处于一个具有独特意义的新阶段——我们称之为“第三阶段”(见下图),这也是约翰·轩尼诗和大卫·帕特森所说的“新黄金时期”。相较于第一阶段和第二阶段,该阶段与网络和软件系统安全的技术范式更加相似,处理器尤其是cpu漏洞更易于在网络空间被直接利用,安全危害更加广泛。而传统硬件安全研究,如第一阶段主要聚焦密码芯片侧信道安全;第二阶段主要聚焦“木马”、“后门”、集成电路ip保护等集成电路安全议题,同时,英特尔的sgx(软件防护扩展)、安谋的trustzone(安全区)等处理器可信执行环境(trusted execution environment,即tee)的硬件模型开始出现并逐渐成形。通过对比可以看出:第一阶段和第二阶段属于传统意义的硬件安全研究,不具有漏洞的关键特征;第三阶段表现为漏洞驱动、软硬一体特征。上述三个阶段是以处理器漏洞研究为主线进行的“断代”,并不包括所有硬件安全或系统安全有关的其他安全议题。

图 处理器硬件漏洞安全研究的相关发展历程

处理器漏洞具有修复难度大、成本高的特点。处理器漏洞属于处理器硬件设计本身自带的安全缺陷,既不依赖任何软件缺陷,也不需要任何软件漏洞触发。这些处理器漏洞可以让攻击者不依赖上层软件攻击而隐秘地获得内核数据、加密密钥等核心秘密,甚至让现有的系统安全措施形同虚设。处理器漏洞的彻底修复往往需要对所涉缺陷硬件设计进行修改,不仅影响到处理器的微架构设计,还影响到处理器的集成电路设计、芯片制造和验证,而且与传统的处理器芯片性能、功耗、面积等设计目标相互制约,甚至有的漏洞会给传统设计带来颠覆性风险,修复难度大、代价高、周期长,很多漏洞自从曝光以来至今仍无完美k8凯发国际官网入口的解决方案,只能依靠软件层面的修改减轻漏洞危害。

处理器漏洞的危害可能更多来自人们对其认知的忽视。长期以来,学术界和产业界更多关注软件安全、网络安全,而以底层的处理器硬件为“可信基”。例如,英特尔的sgx和安谋的trustzone等处理器引入可信执行环境,认为其可信、安全。不断曝光的处理器漏洞却直击该认知盲区。清华大学团队曝光的“骑士”漏洞可以彻底破解sgx和trustzone的可信执行安全防护,使得可信执行环境变得不可信、不安全。同时,在以获取root权限(根用户权限)或系统控制权等为目标的网络攻防策略库中,也从未将处理器硬件本身不可信的因素考虑在内。

处理器漏洞与软件漏洞关系着未来网络安全的发展态势。处理器漏洞和软件漏洞相互独立,在传统软件和系统安全尚未解决的现状下,处理器漏洞安全问题的出现给国际网络空间安全总体态势带来不利影响。由于信息不对等、能力不对称、人才梯队不健全等因素的综合影响,在“新黄金时期”下,世界各国的网络安全竞争可能会出现发展不平衡、差距拉大等情况。我国的处理器设计与制造、计算机体系结构、网络空间安全等相关学科和产业已获得发展,但与国际前沿水平仍有差距,在当前的国际形势下面临的挑战可能会更加严峻。

自处理器芯片诞生以来,主流处理器设计追求“高性能”和“低功耗”而忽略自身“安全性”,这是导致当前各种处理器安全漏洞的主因。目前,在国际漏洞库(cve)登记的处理器硬件漏洞数近30个,按照处理器设计策略缺陷划分,高性能类缺陷占大多数,具体包括分支预测类、值预测类、乱序执行类、同步多线程类等,当前大多数微架构侧信道也与高性能部件有关;而低功耗类缺陷,主要集中在与功耗频率调控模块相关的故障注入和侧信道探测方面。如果按照信息安全的属性(即机密性、完整性、可用性)划分,当前大多数已曝光的漏洞可以归类为破坏信息私密性的漏洞,比如,“熔断”、“幽灵”、微架构数据采样、微架构侧信道等;还有一小部分漏洞破坏数据的完整性进而影响系统安全性,例如,修改内存数据的rowhammer高危漏洞、注入故障进而获取可信执行环境密钥的“骑士”漏洞等。目前,还没有披露具有显著的系统可用性攻击效果的漏洞能达到类似网络安全领域常见的分布式拒绝服务(ddos)攻击效果,但从原理上讲,利用硬件上的漏洞破坏系统可用性相对较容易,实现大规模破坏则有一定难度。

当前的处理器漏洞挖掘处于以“手动”挖掘为主的阶段,主要依赖于个人经验,发现的处理器漏洞分布也基本上属于散发状态,不具备大规模漏洞发现能力。

目前,已有部分研究工作开始尝试自动测试、模糊测试的漏洞挖掘方法,其中,一类以处理器芯片为测试对象,不依赖处理器的设计细节,通过处理器的指令集接口直接对处理器漏洞进行测试和挖掘,但是该类方法缺乏有效的覆盖率引导,挖掘效率较低;另一类以处理器集成电路设计为挖掘对象,对处理器的集成电路设计代码进行分析、测试,并通过仿真器获取测试结果,但受限于仿真器的性能,发现复杂漏洞的能力有限。

针对测试类方法不能解决漏洞覆盖的“完备性”问题,也有一些研究工作尝试采用形式化检查的方法,将传统形式化验证的思路应用到漏洞挖掘,通过形式化遍历所有违反安全属性定义的“反例”,以找到漏洞的变种或辅助模糊测试方法规约测试空间、加速收敛。

相比于软件领域较成熟大规模漏洞挖掘方法体系和技术平台,处理器漏洞的挖掘技术尚处于起步阶段,一系列关键技术亟待突破,尚未展现出较强的漏洞发现能力。

处理器设计制造厂商对发现的各种漏洞高度重视,例如,英特尔等企业不仅会及时向公众公布漏洞以及相关的防御措施,也会对漏洞发现者给予现金奖励。考虑到从处理器硬件设计到修复漏洞的过程需要很长周期和较高代价,处理器厂商往往从软件或系统设置层面给出一些可实现的漏洞缓解措施,例如,通过编译器增加指令执行约束、提升系统权限管控策略、暂时禁用部分硬件模块等,但这些措施不能彻底解决问题,因此,当前及未来相当长的一段时间,“带病生存”仍然是处理器漏洞安全的常态。

处理器等核心芯片攸关国家信息安全和产业健康发展,其“卡脖子”难题主要体现在两个方面:一方面,用别人的芯片,存在断供风险;另一方面,别人的芯片有“后门”、漏洞,存在被控制风险。国产自主处理器的首要任务就是“关后门、堵漏洞、防断供”,因此,能否解决好处理器漏洞安全问题直接影响“自主可信、安全可控”的大局,甚至关系我国自主处理器设计生产厂商破除芯片“卡脖子”难题的成败。

更加安全的处理器代表了国际前沿处理器技术和产业发展方向,这既是现代处理器发展更高级形态,也是当前主流处理器提高市场竞争力的重要“卖点”之一。另外,以处理器漏洞为代表的处理器安全问题属于新问题、新挑战。在安全处理器设计“新赛道”上,要将挑战化为机遇,面向未来高端芯片国际竞争新格局,在当前严峻的国际形势下积蓄力量、苦练内功、做好国产处理器安全新特性,筑牢国家网络安全屏障。

在学科建设方面填补不足、补齐短板。处理器安全是计算机体系结构、网络安全、集成电路、软件等多个学科的交叉融合,创新性强、挑战性大,应在现有网络空间安全学科建设的体系内弥补处理器安全相关学科建设体系的不足,并以此为导引,进一步增强学科融合,增加新型产学研平台建设力量,补齐网络空间安全在处理器方面的短板。

在人才培养方面,依托处理器安全学科体系建设,加强交叉领域创新型实践人才培养和挖掘。从产学研用角度,厘清安全人才供需关系,根据科研院所和企业的实际需求,综合考虑硬件和软件、理论和实践等,培养具备创新思维、技术过硬的交叉领域安全人才。依托重大科研项目和需求,培养和挖掘处理器安全领军人才。加强相关宣传、比赛活动,着力挖掘创新实践人才。

在关键技术攻关方面,沿着“查得清才能防得住”的思路,重点厘清现代处理器漏洞机理和利用机制,构建处理器漏洞挖掘基础理论与方法体系,建设大规模漏洞挖掘平台和工具链,实现处理器漏洞“查得清”的目标。在此基础上,研发通用处理器安全设计规范,推进处理器漏洞检测、安全设计、安全测评的标准体系建设,最终回答“什么样的处理器是安全的”这一关键基础问题,为处理器硬件安全的网络空间安全构建和新一代自主安全处理器产品的设计研发奠定坚实基础。

增强前沿科技创新与产业进步的良性互动。处理器安全研究的前沿性、专业性特点突出,而且离不开强大的产业发展后盾,否则只能停留在实验室,不能真正转化为生产力。从国际主流思维来看,寻找处理器漏洞并不是“找茬儿”,而是帮助其提升安全性。通常,在处理器漏洞披露之前会经历一段保密时间,目的是给厂商应对漏洞留出充足时间。公开的处理器漏洞也能极大地降低“黑客”利用的可能性,对网络空间安全的提升具有重要作用。但处理器漏洞的修复和后续安全研究往往依赖对漏洞的精辟理解以及对处理器复杂设计策略和关键设计细节的把控,这些都需要顶尖的安全技术研究人员与处理器设计者紧密合作,如果两者无法形成良性互动,构建起互信互利的良性发展联盟,那么,处理器漏洞安全相关科技创新将难以落地,高端安全处理器设计技术发展速度也将大大受限。

- 【上一篇】快收下~这篇网络安全实用帖

- 【下一篇】“内鬼”盗卖数据,某大药房被罚!